سرویسهای برنامه کاربردی شبکه مورد سوءاستفاده قرار گرفته به یک عامل مخرب اجازه میدهد کانالهای مخفی ایجاد کند و بیصدا دادهها را استخراج کند. این دوره به شما نشان میدهد که چگونه از گزارشهای سرویس برای شناسایی سریع این حملات و بستن بردارهای تهدید باز استفاده کنید.

آنچه یاد خواهید گرفت:

خدمات برنامههای کاربردی شبکه هم در همه جا حاضر و هم قابل بهرهبرداری هستند. اگر با موفقیت توسط یک عامل تهدید پیچیده به خطر بیفتد، آنها ابزاری را برای ایجاد کانالهای C2 و استخراج اطلاعات شرکت فراهم میکنند.

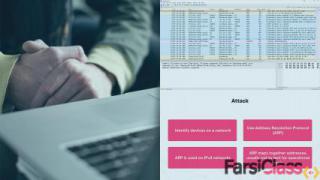

نمونه ویدیوی آموزشی ( زیرنویسها جدا از ویدیو است و میتوانید آنرا نمایش ندهید ) :

[ENGLISH]

01 Course Overview [2mins]

01-01 Course Overview [2mins]

02 Increasing the Digital Forensic Footprint with Log Data [24mins]

02-01 Module Overview [4mins]

02-02 Defining Network Application Services [5mins]

02-03 Filling Out the Big Picture with Log Data [3mins]

02-04 Setting up a Lab Environment [6mins]

02-05 Log Analysis with Sigma [5mins]

02-06 Module Summary [1mins]

03 Detecting DNS Tunneling [39mins]

03-01 Module Overview [1mins]

03-02 Establishing a Covert Channel Over DNS [6mins]

03-03 Understanding DNS Covert Channels [6mins]

03-04 Sigma Rules for DNS C2 Attacks [2mins]

03-05 BIND DNS Channel Detection with Postman [6mins]

03-06 Analyzing BIND DNS with JupyterLab [6mins]

03-07 Using Windows Events for DNS Monitoring [3mins]

03-08 Visualizing the C2 Channel [4mins]

03-09 Identifying the Compromised Clients [3mins]

03-10 Module Summary [2mins]

04 Identifying Compromised Authentication Application Protocols [29mins]

04-01 Module Overview [1mins]

04-02 Remote Services and Threat Vectors [6mins]

04-03 Threat Finding with DeepBlueCLI [5mins]

04-04 Analyzing Windows Logon Events [3mins]

04-05 Creating a Timeline for the Attack [2mins]

04-06 Enumerating SSH Users [5mins]

04-07 Securing SSH with Keys [6mins]

04-08 Module Summary [1mins]

05 Exfiltrating Data with FTP and SMTP [29mins]

05-01 Module Overview [1mins]

05-02 Understanding the Role of FTP [7mins]

05-03 Examining the FTP Logs [5mins]

05-04 Investigating FTP Anonymous File Access [6mins]

05-05 Monitoring the SMTP Relay [3mins]

05-06 Understanding SMTP Log Entries [6mins]

05-07 Module Summary [1mins]

06 Finding Rogue DHCP Servers and VPN Weaknesses [26mins]

06-01 Module Overview [1mins]

06-02 Understanding DHCP Attack Techniques [3mins]

06-03 Investigating DHCP Server Exploits [5mins]

06-04 Locating Rogue DHCP Servers [2mins]

06-05 Safeguarding Your VPN Services [5mins]

06-06 Examining the OpenVPN Service [3mins]

06-07 Analyzing OpenVPN with AWS CloudWatch [4mins]

06-08 Summary [3mins]

[فارسی]

01 بررسی اجمالی دوره [2 دقیقه]

01-01 بررسی اجمالی دوره [2 دقیقه]

02 افزایش ردپای جرم شناسی دیجیتال با دادههای گزارش [24 دقیقه]

02-01 نمای کلی ماژول [4 دقیقه]

02-02 تعریف خدمات برنامه شبکه [5 دقیقه]

02-03 پر کردن تصویر بزرگ با دادههای گزارش [3 دقیقه]

02-04 راه اندازی یک محیط آزمایشگاه [6 دقیقه]

02-05 تجزیه و تحلیل گزارش با سیگما [5 دقیقه]

02-06 خلاصه ماژول [1 دقیقه]

03 شناسایی تونل DNS [39 دقیقه]

03-01 نمای کلی ماژول [1 دقیقه]

03-02 ایجاد یک کانال مخفی از طریق DNS [6 دقیقه]

03-03 آشنایی با کانالهای مخفی DNS [6 دقیقه]

03-04 قوانین سیگما برای حملات DNS C2 [2 دقیقه]

03-05 BIND DNS تشخیص کانال با پستچی [6 دقیقه]

03-06 تجزیه و تحلیل BIND DNS با JupyterLab [6 دقیقه]

03-07 استفاده از رویدادهای ویندوز برای نظارت بر DNS [3 دقیقه]

03-08 تجسم کانال C2 [4 دقیقه]

03-09 شناسایی مشتریان در معرض خطر [3 دقیقه]

03-10 خلاصه ماژول [2 دقیقه]

04 شناسایی پروتکلهای برنامه کاربردی احراز هویت به خطر افتاده [29 دقیقه]

04-01 نمای کلی ماژول [1 دقیقه]

04-02 خدمات از راه دور و بردارهای تهدید [6 دقیقه]

04-03 یافتن تهدید با DeepBlueCLI [5 دقیقه]

04-04 تجزیه و تحلیل رویدادهای ورود به ویندوز [3 دقیقه]

04-05 ایجاد یک جدول زمانی برای حمله [2 دقیقه]

04-06 شمارش کاربران SSH [5 دقیقه]

04-07 ایمن کردن SSH با کلیدها [6 دقیقه]

04-08 خلاصه ماژول [1 دقیقه]

05 استخراج داده با FTP و SMTP [29 دقیقه]

05-01 نمای کلی ماژول [1 دقیقه]

05-02 درک نقش FTP [7 دقیقه]

05-03 بررسی گزارشهای FTP [5 دقیقه]

05-04 بررسی دسترسی به فایل ناشناس FTP [6 دقیقه]

05-05 نظارت بر رله SMTP [3 دقیقه]

05-06 درک ورودیهای SMTP Log [6 دقیقه]

05-07 خلاصه ماژول [1 دقیقه]

06 پیدا کردن سرورهای DHCP سرکش و نقاط ضعف VPN [26 دقیقه]

06-01 نمای کلی ماژول [1 دقیقه]

06-02 آشنایی با تکنیکهای حمله DHCP [3 دقیقه]

06-03 بررسی سوء استفاده از سرور DHCP [5 دقیقه]

06-04 مکان یابی سرورهای DHCP سرکش [2 دقیقه]

06-05 حفاظت از خدمات VPN شما [5 دقیقه]

06-06 بررسی سرویس OpenVPN [3 دقیقه]

06-07 تجزیه و تحلیل OpenVPN با AWS CloudWatch [4 دقیقه]

06-08 خلاصه [3 دقیقه]

آلن مونوکس

Alan Monnox

آلن مونوکس

آلن معمار اصلی شرکت امنیت سایبری Reveille Security است. او همچنین نویسنده کتاب Rapid J2EE Development است که توسط پرنتیس هال منتشر شده است. دوران تصدی آلن در صنعت فناوری اطلاعات به چندین دهه برمی گردد و در طول آن مدت او خوش شانس بوده است که در بسیاری از سیستمهای مقیاس بزرگ برای طیف وسیعی از بخشها و صنایع تجاری از جمله انرژی، مالی، خرده فروشی و مراقبتهای بهداشتی کار کرده است. مهارتهای اصلی او در امنیت اطلاعات، معماری راه حلها و یکپارچهسازی سیستمها است. بیشتر کار او با مشتریان به عنوان یک مشاور است، اما پروژههایی که بیشتر از همه از آنها لذت میبرد، جایی است که او با فناوری دست مییابد و به عنوان بخشی از یک تیم برای ارائه یک نتیجه عالی کار میکند. نقش آلن در امنیت و معماری بر اهمیت مهارتهای ارتباطی تاکید دارد. علیرغم اینکه آلن زمانی از فکر صحبت کردن در جمع وحشت داشت، اکنون از هر فرصتی برای به اشتراک گذاشتن دانش و ایده لذت میبرد، چه از طریق ارائه، کارگاه، آموزش و یا با نوشتن قلم روی کاغذ.

فارسی کلاس (1403-1402)

فارسی کلاس (1403-1402)