این دوره به شما میآموزد که بردارها و تکنیکهایی را که توسط عوامل تهدید برای دسترسی به شبکهها و سیستمها از طریق فناوریهای بیسیم استفاده میشوند، شناسایی کنید.

سیستمهای بی سیم در همه جا در جامعه وجود دارند و بنابراین هدف اصلی برای بهره برداری توسط مجرمان سایبری و کشورهای متخاصم هستند. عوامل تهدید، شبکههای بیسیم را هدف قرار میدهند تا جای پایی اولیه در شبکه به دست آورند، اطلاعات را سرقت کنند یا حملات باجافزاری را انجام دهند. در این دوره، حملات تخصصی; بیسیم، یاد خواهید گرفت که از ضعفهای موجود در پروتکلهای بیسیم، زیرساختها و دستگاههای کلاینت که توسط عوامل تهدید دنیای واقعی هدف قرار میگیرند، استفاده کنید. ابتدا، پروتکلهای رادیویی مختلف را بررسی میکنید تا بفهمید که در کجای طیف نرخ داده در مقابل طیف قرار میگیرند و چگونه اجرای آنها آنها را مستعد هک میکند. در مرحله بعد، به تکنیکهای خاصی برای هدف قرار دادن پروتکلهای بی سیم، زیرساختها و دستگاههای مشتری برای دسترسی به شبکهها و داراییها، سرقت اطلاعات و ممانعت از دسترسی به سیستمها نگاه خواهید کرد. در نهایت، برخی از این تکنیکها را برای ایجاد حملات پیشرفته که توسط عوامل تهدید در دنیای واقعی برای دسترسی به سیستمها و شبکهها استفاده میشوند، ترکیب خواهید کرد. در پایان این دوره، شما قادر خواهید بود نقاط ضعف در داراییها و سیستمهای بی سیم را شناسایی کنید و توصیههایی برای بهبود وضعیت امنیتی زیرساخت شبکهبی سیم سازمان ارائه دهید.

نمونه ویدیوی آموزشی ( زیرنویسها جدا از ویدیو است و میتوانید آنرا نمایش ندهید ) :

[ENGLISH]

01 Course Overview [2mins]

01-01 Course Overview [2mins]

02 Exploring Wireless Attacks [18mins]

02-01 Tactics and Techniques for Wireless Attacks [6mins]

02-02 Building a Wireless Test Environment [4mins]

02-03 Demo: Sniffing and Dissecting WiFi Frames [4mins]

02-04 Demo: Creating a Rogue Access Point [4mins]

03 Exploiting Wireless Authentication Weaknesses [12mins]

03-01 Demo: Exploiting Wireless Authentication Weaknesses [3mins]

03-02 Demo: Beating MAC Filters [4mins]

03-03 Bypassing Shared Key Authentication [5mins]

04 Cracking Wireless Authentication Keys [20mins]

04-01 Demo: Cracking WEP [5mins]

04-02 Demo: Cracking WPA Encryption with a Dictionary Attack [6mins]

04-03 Cracking WPA/WPA2 [4mins]

04-04 Demo: The KRACK Attack [5mins]

05 Bringing it all Together [16mins]

05-01 Demo: Eavesdropping [6mins]

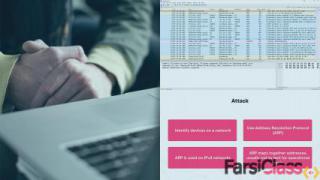

05-02 Attacks Against Integrity: DNS Spoofing [2mins]

05-03 Demo: Denial of Service Attacks [5mins]

05-04 Where Next? [3mins]

[فارسی]

01 بررسی اجمالی دوره [2 دقیقه]

01-01 بررسی اجمالی دوره [2 دقیقه]

02 کاوش حملاتبی سیم [18 دقیقه]

02-01 تاکتیکها و تکنیکها برای حملات بیسیم [6 دقیقه]

02-02 ساخت یک محیط تستبی سیم [4 دقیقه]

02-03 نسخهی نمایشی- استشمام و تشریح فریمهای WiFi [4 دقیقه]

02-04 نسخهی نمایشی- ایجاد یک نقطه دسترسی سرکش [4 دقیقه]

03 بهره برداری از نقاط ضعف احراز هویتبی سیم [12 دقیقه]

03-01 نسخهی نمایشی- بهره برداری از نقاط ضعف احراز هویتبی سیم [3 دقیقه]

03-02 نسخهی نمایشی- شکست دادن فیلترهای MAC [4 دقیقه]

03-03 دور زدن احراز هویت کلید مشترک [5 دقیقه]

04 شکستن کلیدهای احراز هویتبی سیم [20 دقیقه]

04-01 نسخهی نمایشی- Cracking WEP [5 دقیقه]

04-02 نسخهی نمایشی- شکستن رمزگذاری WPA با حمله دیکشنری [6 دقیقه]

04-03 کرک کردن WPA WPA2 [4 دقیقه]

04-04 نسخهی نمایشی- حمله KRACK [5 دقیقه]

05 جمع کردن همه چیز [16 دقیقه]

05-01 نسخهی نمایشی- استراق سمع [6 دقیقه]

05-02 حملات علیه یکپارچگی- جعل DNS [2 دقیقه]

05-03 نسخهی نمایشی- حملات انکار سرویس [5 دقیقه]

05-04 بعد کجا؟ [3 دقیقه]

متیو لوید دیویس

Matthew Lloyd Davies

متیو لوید دیویس

مت یک متخصص امنیت سایبری با تجربه است که برای دولت بریتانیا در بخش هستهای غیرنظامی کار میکند. او که یک آزمایشکننده نفوذ و کنترلکننده حوادث تایید شده است، همچنین نویسنده دورههای محبوب Pentest+ Specialized Attacks در Pluralsight است. با پیشینهای در مهندسی شیمی، تمرکز امنیت سایبری مت بر سیستمهای کنترل صنعتی و اینترنت صنعتی اشیا است. و با رشد انفجاری Industry 4.0، مت مشتاق آموزش نسل بعدی متخصصان امنیت سایبری برای مقابله با چالشهایی است که سازمانهای زیرساخت ملی حیاتی در سراسر جهان با آن مواجه هستند.

فارسی کلاس (1403-1402)

فارسی کلاس (1403-1402)