تجربه یک رویداد سایبری مسئله این نیست که اگر ، بلکه چه زمانی است. این دوره به شما مهارتهای لازم برای ارزیابی امنیت سازمانی و پاسخگویی به حوادث مختلف مرتبط با سایبری را آموزش میدهد.

آنچه یاد خواهید گرفت:

پاسخ صحیح و به موقع به حوادث از جمله جمع آوری دادهها و حفظ آن شواهد برای یک پاسخ و تحقیق موفق بسیار مهم است. در این دوره، +Operations and Incident Response for CompTIA Security، یاد خواهید گرفت که چگونه امنیت سازمانی خود را ارزیابی کنید و به حوادث مربوط به سایبری پاسخ دهید. ابتدا، ابزارها و تکنیکهای مرتبط با شناسایی و کشف شبکه را بررسی خواهید کرد. در مرحله بعد، مراحل فرآیند واکنش به حادثه را به همراه فریمورکهای مختلف حمله و روشهای آزمایش یاد خواهید گرفت. از آنجا، اجزای یک برنامه ارتباطی مناسب، تداوم کسبوکار و طرح بازیابی فاجعه را برای کمک به آمادهسازی و پاسخگویی به یک رویداد سایبری خواهید آموخت. در نهایت، جنبههای کلیدی جرم شناسی دیجیتال را خواهید آموخت. پس از اتمام این دوره، مهارتها و دانش لازم را خواهید داشت تا نه تنها برای رویدادهای سایبری برنامهریزی و آماده شوید، بلکه برای پاسخدهی و تحقیق در صورت وقوع آنها نیز لازم است.

نمونه ویدیوی آموزشی ( زیرنویسها جدا از ویدیو است و میتوانید آنرا نمایش ندهید ) :

[ENGLISH]

01 Course Overview [2mins]

01-01 Course Overview [2mins]

02 Implementing Appropriate Tools to Assess Organizational Security [56mins]

02-01 Module Overview [1mins]

02-02 Traceroute tracert [2mins]

02-03 nslookup dig [2mins]

02-04 ipconfig ifconfig [1mins]

02-05 nmap and nmap demo [3mins]

02-06 Ping and Pathping [3mins]

02-07 hping and hping demo [3mins]

02-08 Netstat [1mins]

02-09 netcat [2mins]

02-10 IP Scanners [1mins]

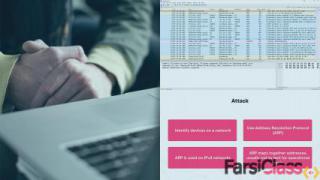

02-11 ARP [1mins]

02-12 Route [1mins]

02-13 Curl and Curl Demo [2mins]

02-14 TheHarvester and Demo [2mins]

02-15 Sn1per and Demo [4mins]

02-16 Scanless and Demo [2mins]

02-17 DNSenum [1mins]

02-18 Nessus and Cuckoo [3mins]

02-19 File Manipulation (Head, Tail, Cat, GREP and Logger) [3mins]

02-20 CHMOD [1mins]

02-21 Shell and Script Environments (SSH, PowerShell, Python and OpenSSL) [1mins]

02-22 Packet Capture and TCPDump Demo [3mins]

02-23 Forensics [5mins]

02-24 Exploitation Frameworks [2mins]

02-25 Data Sanitization Tools [5mins]

02-26 Module Review [1mins]

03 Applying Policies, Processes and Procedures for Incident Response [56mins]

03-01 Module Intro [1mins]

03-02 Who Should Watch this Course [3mins]

03-03 Team Models [1mins]

03-04 Incident Response Process [2mins]

03-05 Preparation [2mins]

03-06 Detection and Analysis [3mins]

03-07 Stopping the Spread [3mins]

03-08 Defining Goals and Expected Outcomes [4mins]

03-09 Test the Plan [1mins]

03-10 Walkthrough Tests [2mins]

03-11 Communication Tests [1mins]

03-12 Simulation (Tabletop) Tests [1mins]

03-13 Partial Exercise [1mins]

03-14 Full Exercise [1mins]

03-15 Overall Cost and Complexity of Testing [1mins]

03-16 Plan Review and Maintenance [2mins]

03-17 Review Process Outcomes [1mins]

03-18 Wired Brain Coffees Testing [2mins]

03-19 Intelligence Lifecycle [0mins]

03-20 Threat Intelligence Lifecycle [1mins]

03-21 Cyberthreat Intelligence Frameworks [1mins]

03-22 Cyber Kill Chain [2mins]

03-23 Diamond Model [2mins]

03-24 MITRE Attack Framework [2mins]

03-25 Key Points to Remember [2mins]

03-26 Types of Plans [1mins]

03-27 Disaster Recovery Plan [1mins]

03-28 Business Continuity Plan [1mins]

03-29 Business Resumption Plan [1mins]

03-30 Incident Management Plan [1mins]

03-31 Data Retention [3mins]

03-32 Putting It All Together [2mins]

03-33 Example Process [4mins]

04 Implementing Appropriate Data Sources to Support an Investigation [42mins]

04-01 Module Intro [1mins]

04-02 Filtering Through the Noise [4mins]

04-03 Vulnerability Scanner Demo [4mins]

04-04 SIEM [3mins]

04-05 Log Files [4mins]

04-06 Log Management, Syslog, Rsyslog, and Syslog-ng [3mins]

04-07 Journalctl [3mins]

04-08 NXLOG [1mins]

04-09 Retention (Auditing, Compliance and Investigations) [2mins]

04-10 Bandwidth Monitors [1mins]

04-11 Metadata [3mins]

04-12 Netflow, sFlow, and IPFIX [5mins]

04-13 Detecting an Amplification Attack (ICMP echo) [2mins]

04-14 Protocol Analyzer Output [6mins]

05 Implementing Mitigation Techniques to Secure an Environment [36mins]

05-01 Module Intro [1mins]

05-02 Application Whitelisting Blacklisting [1mins]

05-03 Quarantine [2mins]

05-04 Firewalls [6mins]

05-05 Demo- Configuring Firewall Rules [4mins]

05-06 Mobile Device Management [5mins]

05-07 Using MDM to Locate and Secure and Lost Device [1mins]

05-08 DLP, Content Filters URL Filters and Updating Revoking Certificates [3mins]

05-09 Segregation, Segmentation and Isolation [3mins]

05-10 Virtualization [1mins]

05-11 Air Gaps [2mins]

05-12 Securing the Environment using Isolation, Containment and Segmentation [2mins]

05-13 SOAR and Runbooks Playbooks [5mins]

06 Understanding the Key Aspects of Digital Forensics [47mins]

06-01 Module Overview [1mins]

06-02 Computer Forensics [2mins]

06-03 Order of Volatility [5mins]

06-04 Chain of Custody [3mins]

06-05 Legal Hold [1mins]

06-06 First Responder Best Practices [5mins]

06-07 Capture a System Image [4mins]

06-08 Network Traffic and Logs [4mins]

06-09 Capturing Video [1mins]

06-10 Record Time Offset [2mins]

06-11 Taking Hashes [2mins]

06-12 Screenshots [1mins]

06-13 Witnesses [2mins]

06-14 Preservation of Evidence [2mins]

06-15 Recovery [1mins]

06-16 Strategic Intelligence Counterintelligence Gathering [1mins]

06-17 Data Integrity [2mins]

06-18 Non-repudiation [1mins]

06-19 On-prem vs. Cloud Challenges and Right to Audit [3mins]

06-20 Regulatory Jurisdictional Issues [2mins]

06-21 Data Breach Notification Laws [2mins]

[فارسی]

01 بررسی اجمالی دوره [2 دقیقه]

01-01 بررسی اجمالی دوره [2 دقیقه]

02 پیادهسازی ابزارهای مناسب برای ارزیابی امنیت سازمانی [56 دقیقه]

02-01 نمای کلی ماژول [1 دقیقه]

02-02 Traceroute tracert [2 دقیقه]

02-03 nslookup dig [2 دقیقه]

02-04 ipconfig ifconfig [1 دقیقه]

02-05 دمو nmap و nmap [3 دقیقه]

02-06 پینگ و مسیریابی [3 دقیقه]

02-07 نسخهی نمایشی hping و hping [3 دقیقه]

02-08 Netstat [1 دقیقه]

02-09 نت کت [2 دقیقه]

02-10 اسکنرهای IP [1 دقیقه]

02-11 ARP [1 دقیقه]

02-12 مسیر [1 دقیقه]

02-13 نسخه نمایشی Curl and Curl [2 دقیقه]

02-14 TheHarvester and Demo [2 دقیقه]

02-15 Sn1per و نسخهی نمایشی [4 دقیقه]

02-16 بدون اسکن و نسخهی نمایشی [2 دقیقه]

02-17 DNSenum [1 دقیقه]

02-18 نسوس و فاخته [3 دقیقه]

02-19 دستکاری فایل (سر، دم، گربه، GREP و Logger) [3 دقیقه]

02-20 CHMOD [1 دقیقه]

02-21 محیطهای پوسته و اسکریپت (SSH، PowerShell، Python و OpenSSL) [1 دقیقه]

02-22 ضبط بسته و نسخه نمایشی TCPDump [3 دقیقه]

02-23 جرم شناسی [5 دقیقه]

02-24 چارچوبهای بهره برداری [2 دقیقه]

02-25 ابزارهای پاکسازی داده [5 دقیقه]

02-26 بررسی ماژول [1 دقیقه]

03 اعمال سیاستها، فرآیندها و رویهها برای واکنش به حادثه [56 دقیقه]

03-01 معرفی ماژول [1 دقیقه]

03-02 چه کسی باید این دوره را تماشا کند؟ [3 دقیقه]

03-03 مدلهای تیمی [1 دقیقه]

03-04 فرآیند واکنش به حادثه [2 دقیقه]

03-05 آمادهسازی [2 دقیقه]

03-06 تشخیص و تجزیه و تحلیل [3 دقیقه]

03-07 توقف گسترش [3 دقیقه]

03-08 تعیین اهداف و نتایج مورد انتظار [4 دقیقه]

03-09 آزمایش طرح [1 دقیقه]

03-10 آزمایشهای متوالی [2 دقیقه]

03-11 تستهای ارتباطی [1 دقیقه]

03-12 تستهای شبیهسازی (رومیزی) [1 دقیقه]

03-13 ورزش جزئی [1 دقیقه]

03-14 تمرین کامل [1 دقیقه]

03-15 هزینه کلی و پیچیدگی تست [1 دقیقه]

03-16 بررسی و نگهداری طرح [2 دقیقه]

03-17 بررسی نتایج فرآیند [1 دقیقه]

03-18 تست سیمی قهوه مغز [2 دقیقه]

03-19 چرخه عمر هوشمند [0 دقیقه]

03-20 چرخه حیات هوش تهدید [1 دقیقه]

03-21 چارچوبهای اطلاعاتی تهدید سایبری [1 دقیقه]

03-22 زنجیره کشتار سایبری [2 دقیقه]

03-23 مدل الماس [2 دقیقه]

03-24 چارچوب حمله MITER [2 دقیقه]

03-25 نکات کلیدی که باید به خاطر بسپارید [2 دقیقه]

03-26 انواع طرحها [1 دقیقه]

03-27 طرح بازیابی بلایا [1 دقیقه]

03-28 طرح تداوم کسب و کار [1 دقیقه]

03-29 طرح از سرگیری کسب و کار [1 دقیقه]

03-30 طرح مدیریت حادثه [1 دقیقه]

03-31 حفظ داده [3 دقیقه]

03-32 قرار دادن همه چیز با هم [2 دقیقه]

03-33 فرآیند مثال [4 دقیقه]

04 اجرای منابع داده مناسب برای پشتیبانی از یک تحقیق [42 دقیقه]

04-01 معرفی ماژول [1 دقیقه]

04-02 فیلتر کردن از طریق نویز [4 دقیقه]

04-03 نسخه نمایشی اسکنر آسیب پذیری [4 دقیقه]

04-04 SIEM [3 دقیقه]

04-05 فایلهای گزارش [4 دقیقه]

04-06 مدیریت گزارش، Syslog، Rsyslog و Syslog-ng [3 دقیقه]

04-07 Journalctl [3 دقیقه]

04-08 NXLOG [1 دقیقه]

04-09 حفظ (حسابرسی، انطباق و بررسی) [2 دقیقه]

04-10 مانیتورهای پهنای باند [1 دقیقه]

04-11 فراداده [3 دقیقه]

04-12 Netflow، sFlow و IPFIX [5 دقیقه]

04-13 تشخیص حمله تقویتی (اکوی ICMP) [2 دقیقه]

04-14 خروجی آنالایزر پروتکل [6 دقیقه]

05 اجرای تکنیکهای کاهش برای ایمنسازی یک محیط [36 دقیقه]

05-01 معرفی ماژول [1 دقیقه]

05-02 لیست سفید فهرست سیاه برنامه [1 دقیقه]

05-03 قرنطینه [2 دقیقه]

05-04 فایروالها [6 دقیقه]

05-05 نسخهی نمایشی- پیکربندی قوانین فایروال [4 دقیقه]

05-06 مدیریت دستگاه همراه [5 دقیقه]

05-07 استفاده از MDM برای مکان یابی و ایمن کردن و گم شدن دستگاه [1 دقیقه]

05-08 DLP، فیلترهای محتوا فیلترهای URL و بهروزرسانی باطل کردن گواهیها [3 دقیقه]

05-09 جداسازی، تقسیمبندی و جداسازی [3 دقیقه]

05-10 مجازیسازی [1 دقیقه]

05-11 فاصله هوایی [2 دقیقه]

05-12 ایمنسازی محیط با استفاده از جداسازی، مهار و تقسیمبندی [2 دقیقه]

05-13 SOAR و Runbooks Playbooks [5 دقیقه]

06 درک جنبههای کلیدی جرم شناسی دیجیتال [47 دقیقه]

06-01 نمای کلی ماژول [1 دقیقه]

06-02 جرم شناسی کامپیوتر [2 دقیقه]

06-03 ترتیب نوسانات [5 دقیقه]

06-04 زنجیره نگهبانی [3 دقیقه]

06-05 توقف قانونی [1 دقیقه]

06-06 بهترین تمرینات اولین پاسخ دهنده [5 دقیقه]

06-07 گرفتن تصویر سیستم [4 دقیقه]

06-08 ترافیک شبکه و گزارشها [4 دقیقه]

06-09 فیلمبرداری [1 دقیقه]

06-10 زمان رکورد آفست [2 دقیقه]

06-11 هش گرفتن [2 دقیقه]

06-12 اسکرین شاتها [1 دقیقه]

06-13 شاهدان [2 دقیقه]

06-14 حفظ شواهد [2 دقیقه]

06-15 بازیابی [1 دقیقه]

06-16 اطلاعات استراتژیک گردهمایی ضد جاسوسی [1 دقیقه]

06-17 یکپارچگی داده [2 دقیقه]

06-18 عدم انکار [1 دقیقه]

06-19 چالشهای On-prem در مقابل Cloud و حق حسابرسی [3 دقیقه]

06-20 مسائل مقرراتی قضایی [2 دقیقه]

06-21 قوانین اعلان نقض داده [2 دقیقه]

کریستوفر ریس

Christopher Rees

کریستوفر ریس

کریس یک فناوری اطلاعات حرفه ای، مربی، مدیر و مادام العمر شاگرد است. او متاهل و دارای 3 فرزند زیبا و علاقه مند به هنرهای رزمی، ورزش، گذراندن وقت با خانواده و دوستان و خلاقیت در هر زمان ممکن است. او در طی 10 سال گذشته تعدادی دوره آموزشی برای صدور گواهینامه فناوری اطلاعات ایجاد کرده است و واقعا از کمک به افراد برای پیشرفت شغل خود از طریق آموزش و توسعه شخصی لذت میبرد.

فارسی کلاس (1403-1402)

فارسی کلاس (1403-1402)