این دوره به شما اصول و مفاهیم کلیدی پیرامون پروتکلهای ایمن، فناوریهای سختافزاری و نرمافزاری و موارد استفاده مختلف را میآموزد تا نحوه عملکرد آنها برای ایمن نگه داشتن داراییها و دادههای یک شرکت را نشان دهد.

آنچه خواهید آموخت:

در این دوره آموزشی، با روشهای مختلفی که میتوانید سیستمها، شبکه و دادههای شرکت خود را با استفاده از پروتکلها، سختافزار و نرمافزار ایمن ایمن کنید، آشنا خواهید شد. ابتدا با پروتکلهای امن و موارد استفاده مختلف آنها آشنا خواهید شد. در مرحله بعد، با سختافزاری آشنا خواهید شد که به سختتر شدن وضعیت امنیتی شرکت از جمله حفاظت نقطه پایانی، مکانیسمهای رمزگذاری، امنیت پایگاه داده و برنامهها و کنترل دسترسی به شبکه کمک میکند. در مرحله بعد، با ایمن کردن راه حلهای WiFi و تلفن همراه، همراه با محافظت از دادهها در فضای ابری آشنا خواهید شد. در نهایت، با احراز هویت و زیرساخت کلید عمومی آشنا خواهید شد. پس از پایان دوره، دانش لازم برای گذراندن دامنه پیادهسازی آزمون +CompTIA Security و همچنین مهارتهای لازم برای ایمن کردن دادههای شرکت خود را به صورت آنلاین و ابری خواهید داشت.

نمونه ویدیوی آموزشی ( زیرنویسها جدا از ویدیو است و میتوانید آنرا نمایش ندهید ) :

[ENGLISH]

01 Course Overview [2mins]

01-01 Course Overview [2mins]

02 Implementing Secure Protocols [26mins]

02-01 Module Intro [1mins]

02-02 Networking Protocols and TCP Three-way Handshake [4mins]

02-03 DNSSEC [4mins]

02-04 SSH [1mins]

02-05 S MIME [1mins]

02-06 Secure Real-Time Transport Protocol (SRTP) [1mins]

02-07 Lightweight Directory Access Protocol over SSL (LDAPS) [1mins]

02-08 FTPS and SFTP [2mins]

02-09 SNMP v3 [1mins]

02-10 SSL TLS [1mins]

02-11 HTTPS [1mins]

02-12 Secure POP IMAP [3mins]

02-13 Use Cases [4mins]

02-14 Module Review [1mins]

03 Understanding Host or Application Security Solutions [50mins]

03-01 Module Overview [1mins]

03-02 Antivirus [1mins]

03-03 Endpoint Detection and Response (EDR) [2mins]

03-04 Data Loss Prevention (DLP) [2mins]

03-05 Next-generation Firewall (NGFW) [2mins]

03-06 HIDS HIPS [1mins]

03-07 Host-based Firewall [1mins]

03-08 Boot Loader Protections and Secure Boot [3mins]

03-09 Measured Launch [1mins]

03-10 Integrity Measurement Architecture (IMA) [0mins]

03-11 BIOS UEFI [1mins]

03-12 Hashing [2mins]

03-13 Salt [1mins]

03-14 Secure Coding Techniques [6mins]

03-15 Code Quality and Testing [3mins]

03-16 Static Code Analysis [2mins]

03-17 Fuzzing [4mins]

03-18 Additional Secure Coding Concepts [2mins]

03-19 Peripherals Security [2mins]

03-20 Hardening the Environment [2mins]

03-21 Common Ports [1mins]

03-22 Registry Hardening [2mins]

03-23 Self-encrypting Drives (SED) [2mins]

03-24 Hardware Root of Trust [1mins]

03-25 Hardware Based Encryption [3mins]

03-26 Sandboxing [2mins]

04 Implementing Secure Network Designs Part 1 [46mins]

04-01 Module Overview [1mins]

04-02 Load Balancers [4mins]

04-03 Security Segmentation Models [3mins]

04-04 Virtualization [1mins]

04-05 Air Gaps [2mins]

04-06 East-west Traffic [2mins]

04-07 Zero Trust [2mins]

04-08 VPN [4mins]

04-09 Split Tunnel [1mins]

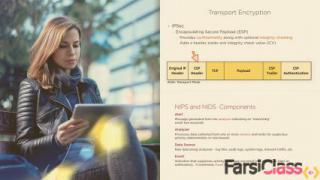

04-10 IPSec and Transport Encryption [2mins]

04-11 VPN Concentrator [1mins]

04-12 DNSSEC [4mins]

04-13 Network Access Control (NAC) [3mins]

04-14 In-band vs. Out-of-band Management [4mins]

04-15 Port Security and 802.1x [4mins]

04-16 Loop Protection and Flood Guards [2mins]

04-17 Spanning Tree Protocol (STP) [3mins]

04-18 DHCP Snooping [1mins]

04-19 MAC Filtering [2mins]

04-20 Module Review [0mins]

05 Implementing Secure Network Designs Part 2 [45mins]

05-01 Module Overview [1mins]

05-02 Jump Server [2mins]

05-03 Proxies [4mins]

05-04 Web Security Gateways [2mins]

05-05 Intrusion Detection and Prevention [6mins]

05-06 IDS IPS Component Workflow [1mins]

05-07 Four Approaches to IDS [2mins]

05-08 Network-based IDS [2mins]

05-09 Security Device Placement [2mins]

05-10 Firewalls [6mins]

05-11 Web Application Firewalls [2mins]

05-12 Unified Threat Management (UTM) [1mins]

05-13 Content Filters [1mins]

05-14 Implicit Deny and ACLs [1mins]

05-15 Route Security [2mins]

05-16 Quality of Service (QoS) [2mins]

05-17 Implications of IPv6 [2mins]

05-18 Port Mirroring, Port Spanning, and Port Taps [3mins]

05-19 File Integrity Check [2mins]

05-20 Module Review [1mins]

06 Installing and Configuring Wireless Security Settings [34mins]

06-01 Module Review [1mins]

06-02 Wireless Definitions [2mins]

06-03 WEP WPA WPA2 [1mins]

06-04 WPA and WPA2 Security [4mins]

06-05 WPA3 [4mins]

06-06 Wireless Security Examples [2mins]

06-07 Wireless Security and Pen Testing Tools [3mins]

06-08 EAP, PEAP, and LEAP [2mins]

06-09 802.11x Wireless Protocols [2mins]

06-10 RADIUS Federation [0mins]

06-11 Wi-Fi Protected Setup (WPS) [1mins]

06-12 Captive Portal [2mins]

06-13 Installation Considerations [1mins]

06-14 Access Points Wi-Fi Security [4mins]

06-15 Band Selection Width [2mins]

06-16 Fat vs. Thin Access Points and Stand-alone vs. Controller-based [3mins]

06-17 Module Review [0mins]

07 Implementing Secure Mobile Solutions [40mins]

07-01 Module Overview [1mins]

07-02 Cellular [7mins]

07-03 Securing Wi-Fi [2mins]

07-04 Near Field Communication (NFC) [1mins]

07-05 Additional Areas of Concern [2mins]

07-06 MicroSD HSM [1mins]

07-07 Mobile Device Management (MDM, MAM, and UEM) [1mins]

07-08 SEAndroid [1mins]

07-09 Device Security [4mins]

07-10 Application Security and Key Credential Management [3mins]

07-11 Authentication [2mins]

07-12 Geo-tagging [2mins]

07-13 Context-aware Authentication [2mins]

07-14 Enforcement and Monitoring [4mins]

07-15 BYOD Concerns and Deployment Models [4mins]

07-16 Additional BYOD Concerns [3mins]

07-17 Module Review [0mins]

08 Applying Cybersecurity Solutions to the Cloud [35mins]

08-01 Module Intro [1mins]

08-02 High Availability [2mins]

08-03 Resource Policies [1mins]

08-04 Secrets Management [2mins]

08-05 Storage in the Cloud [3mins]

08-06 Virtual Networks [3mins]

08-07 API Inspection and Integration [2mins]

08-08 Growth of Enterprise Cloud Application [1mins]

08-09 Cyber Kill Chain in the Cloud [4mins]

08-10 Compute in the Cloud [4mins]

08-11 Cloud Access Security Broker (CASB) [1mins]

08-12 Application Security [1mins]

08-13 Next-gen Secure Web Gateway (NG-SWG) [1mins]

08-14 Firewall Considerations in a Cloud Environment [2mins]

08-15 TCP IP and OSI Models [1mins]

08-16 Application Layer, Protocol Layer, and Volumetric Attacks [2mins]

08-17 Cost [1mins]

08-18 Cloud Native Controls vs. Third-party Solutions [3mins]

09 Implementing Identity and Account Management Controls [31mins]

09-01 Module Review [0mins]

09-02 Identity Provider (IdP) [1mins]

09-03 IdP Example [2mins]

09-04 Certificates, Tokens, and SSH Keys [1mins]

09-05 Certificate Issues [3mins]

09-06 Smart Cards [1mins]

09-07 User Accounts [1mins]

09-08 Account Management [2mins]

09-09 Password Complexity [1mins]

09-10 Password History [2mins]

09-11 Password Reuse [1mins]

09-12 Time of Day Restrictions [1mins]

09-13 User Access Best Practices [2mins]

09-14 Permissions Auditing and Review [1mins]

09-15 Recertification [2mins]

09-16 Group Policy [2mins]

09-17 Expiration [2mins]

09-18 Recovery [2mins]

09-19 Impossible Travel Risky Login [2mins]

09-20 Lockout [1mins]

09-21 Disablement [1mins]

09-22 Module Review [0mins]

10 Implementing Authentication and Authorization Solutions [38mins]

10-01 Module Overview [1mins]

10-02 Authentication Management [3mins]

10-03 Extensible Authentication Protocol (EAP) [1mins]

10-04 Challenge Handshake Authentication Protocol (CHAP) [1mins]

10-05 Password Authentication Protocol (PAP) [1mins]

10-06 Port Security and 802.1x Authentication [4mins]

10-07 RADIUS [3mins]

10-08 Single Sign-on (SSO) [1mins]

10-09 SAML [2mins]

10-10 TACACS [1mins]

10-11 TACACS+ [2mins]

10-12 oAUTH [2mins]

10-13 OpenID and Shibboleth [1mins]

10-14 Kerberos [4mins]

10-15 Attribute Based Access Control (ABAC) [3mins]

10-16 Rule-based Role-based Access Control (RBAC) [2mins]

10-17 Access Control Methods [1mins]

10-18 Mandatory Access Control (MAC) [1mins]

10-19 Discretionary Access Control (DAC) [1mins]

10-20 Conditional Access [1mins]

10-21 Privileged Accounts [1mins]

10-22 Filesystem Permissions [1mins]

11 Implementing Public Key Infrastructure [29mins]

11-01 Module Overview [1mins]

11-02 Certificate Authorities and Digital Certificates [1mins]

11-03 Certificate Authority [2mins]

11-04 CRLs [1mins]

11-05 OCSP [2mins]

11-06 CSR and PKCS Standards [1mins]

11-07 PKI [4mins]

11-08 Public Key [1mins]

11-09 Private Key [1mins]

11-10 Object Identifiers (OID) [2mins]

11-11 Types of Certificates [5mins]

11-12 Certificate Formats [1mins]

11-13 Online vs. Offline Certificate Authority (CA) [2mins]

11-14 Stapling and Pinning [1mins]

11-15 Trust Models [2mins]

11-16 Key Escrow [1mins]

11-17 Certificate Chaining [1mins]

[فارسی]

01 بررسی اجمالی دوره [2 دقیقه]

01-01 بررسی اجمالی دوره [2 دقیقه]

02 اجرای پروتکلهای امن [26 دقیقه]

02-01 معرفی ماژول [1 دقیقه]

02-02 پروتکلهای شبکه و دست دادن سه طرفه TCP [4 دقیقه]

02-03 DNSSEC [4 دقیقه]

02-04 SSH [1 دقیقه]

02-05 S MIME [1 دقیقه]

02-06 پروتکل امن حمل و نقل بلادرنگ (SRTP) [1 دقیقه]

02-07 پروتکل سبک دسترسی به دایرکتوری از طریق SSL (LDAPS) [1 دقیقه]

02-08 FTPS و SFTP [2 دقیقه]

02-09 SNMP نسخه 3 [1 دقیقه]

02-10 SSL TLS [1 دقیقه]

02-11 HTTPS [1 دقیقه]

02-12 POP IMAP ایمن [3 دقیقه]

02-13 موارد استفاده [4 دقیقه]

02-14 بررسی ماژول [1 دقیقه]

03 آشنایی با راهکارهای امنیتی میزبان یا برنامه [50 دقیقه]

03-01 نمای کلی ماژول [1 دقیقه]

03-02 آنتی ویروس [1 دقیقه]

03-03 تشخیص و پاسخ نقطه پایانی (EDR) [2 دقیقه]

03-04 پیشگیری از از دست دادن داده (DLP) [2 دقیقه]

03-05 فایروال نسل بعدی (NGFW) [2 دقیقه]

03-06 HIDS HIPS [1 دقیقه]

03-07 فایروال مبتنی بر میزبان [1 دقیقه]

03-08 محافظت از بوت لودر و بوت ایمن [3 دقیقه]

03-09 راه اندازی اندازه گیری شده [1 دقیقه]

03-10 معماری اندازهگیری یکپارچگی (IMA) [0 دقیقه]

03-11 BIOS UEFI [1 دقیقه]

03-12 هش کردن [2 دقیقه]

03-13 نمک [1 دقیقه]

03-14 تکنیکهای کدگذاری امن [6 دقیقه]

03-15 کیفیت کد و تست [3 دقیقه]

03-16 تجزیه و تحلیل کد استاتیک [2 دقیقه]

03-17 مبهم [4 دقیقه]

03-18 مفاهیم کدگذاری ایمن اضافی [2 دقیقه]

03-19 امنیت لوازم جانبی [2 دقیقه]

03-20 سخت شدن محیط [2 دقیقه]

03-21 پورتهای مشترک [1 دقیقه]

03-22 سخت شدن رجیستری [2 دقیقه]

03-23 درایوهای رمزگذاری خودکار (SED) [2 دقیقه]

03-24 ریشه سختافزاری اعتماد [1 دقیقه]

03-25 رمزگذاری مبتنی بر سختافزار [3 دقیقه]

03-26 Sandboxing [2 دقیقه]

04 اجرای طرحهای شبکه ایمن قسمت 1 [46 دقیقه]

04-01 نمای کلی ماژول [1 دقیقه]

04-02 متعادل کننده بار [4 دقیقه]

04-03 مدلهای تقسیمبندی امنیتی [3 دقیقه]

04-04 مجازیسازی [1 دقیقه]

04-05 فاصله هوایی [2 دقیقه]

04-06 ترافیک شرق به غرب [2 دقیقه]

04-07 اعتماد صفر [2 دقیقه]

04-08 VPN [4 دقیقه]

04-09 تونل شکاف [1 دقیقه]

04-10 رمزگذاری IPSec و حمل و نقل [2 دقیقه]

04-11 متمرکز کننده VPN [1 دقیقه]

04-12 DNSSEC [4 دقیقه]

04-13 کنترل دسترسی به شبکه (NAC) [3 دقیقه]

04-14 مدیریت درون باند در مقابل مدیریت خارج از باند [4 دقیقه]

04-15 امنیت پورت و 802.1x [4 دقیقه]

04-16 محافظت از حلقه و محافظ سیل [2 دقیقه]

04-17 پروتکل درخت پوشا (STP) [3 دقیقه]

04-18 DHCP Snooping [1 دقیقه]

04-19 فیلتر MAC [2 دقیقه]

04-20 بررسی ماژول [0 دقیقه]

05 اجرای طرحهای شبکه ایمن قسمت 2 [45 دقیقه]

05-01 نمای کلی ماژول [1 دقیقه]

05-02 سرور پرش [2 دقیقه]

05-03 پروکسیها [4 دقیقه]

05-04 دروازههای امنیت وب [2 دقیقه]

05-05 تشخیص و پیشگیری از نفوذ [6 دقیقه]

05-06 گردش کار مؤلفه IDS IPS [1 دقیقه]

05-07 چهار رویکرد به IDS [2 دقیقه]

05-08 IDS مبتنی بر شبکه [2 دقیقه]

05-09 قرار دادن دستگاه امنیتی [2 دقیقه]

05-10 فایروالها [6 دقیقه]

05-11 فایروالهای برنامه کاربردی وب [2 دقیقه]

05-12 مدیریت یکپارچه تهدید (UTM) [1 دقیقه]

05-13 فیلترهای محتوا [1 دقیقه]

05-14 انکار ضمنی و ACL [1 دقیقه]

05-15 امنیت مسیر [2 دقیقه]

05-16 کیفیت خدمات (QoS) [2 دقیقه]

05-17 پیامدهای IPv6 [2 دقیقه]

05-18 Port Mirroring، Port Spanning، و Port Taps [3 دقیقه]

05-19 بررسی یکپارچگی فایل [2 دقیقه]

05-20 بررسی ماژول [1 دقیقه]

06 نصب و پیکربندی تنظیمات امنیتی بیسیم [34 دقیقه]

06-01 بررسی ماژول [1 دقیقه]

06-02 تعاریفبی سیم [2 دقیقه]

06-03 WEP WPA WPA2 [1 دقیقه]

06-04 امنیت WPA و WPA2 [4 دقیقه]

06-05 WPA3 [4 دقیقه]

06-06 مثالهای امنیتی بیسیم [2 دقیقه]

06-07 امنیتبی سیم و ابزار تست قلم [3 دقیقه]

06-08 EAP، PEAP، و LEAP [2 دقیقه]

06-09 پروتکلهای بیسیم 802.11x [2 دقیقه]

06-10 فدراسیون RADIUS [0 دقیقه]

06-11 راهاندازی محافظت شده از Wi-Fi (WPS) [1 دقیقه]

06-12 پورتال اسیر [2 دقیقه]

06-13 ملاحظات نصب [1 دقیقه]

06-14 نقاط دسترسی امنیت Wi-Fi [4 دقیقه]

06-15 انتخاب باند عرض [2 دقیقه]

06-16 چربی در مقابل نقاط دسترسی نازک و مستقل در مقابل کنترلکننده [3 دقیقه]

06-17 بررسی ماژول [0 دقیقه]

07 پیادهسازی راه حلهای امن موبایل [40 دقیقه]

07-01 نمای کلی ماژول [1 دقیقه]

07-02 تلفن همراه [7 دقیقه]

07-03 ایمن کردن Wi-Fi [2 دقیقه]

07-04 ارتباط میدان نزدیک (NFC) [1 دقیقه]

07-05 مناطق دیگر نگرانی [2 دقیقه]

07-06 MicroSD HSM [1 دقیقه]

07-07 مدیریت دستگاه همراه (MDM، MAM، و UEM) [1 دقیقه]

07-08 SEAndroid [1 دقیقه]

07-09 امنیت دستگاه [4 دقیقه]

07-10 امنیت برنامه و مدیریت اعتبار کلید [3 دقیقه]

07-11 احراز هویت [2 دقیقه]

07-12 برچسب گذاری جغرافیایی [2 دقیقه]

07-13 احراز هویت با آگاهی از زمینه [2 دقیقه]

07-14 اجرا و نظارت [4 دقیقه]

07-15 نگرانیهای BYOD و مدلهای استقرار [4 دقیقه]

07-16 نگرانیهای اضافی BYOD [3 دقیقه]

07-17 بررسی ماژول [0 دقیقه]

08 استفاده از راهکارهای امنیت سایبری در فضای ابری [35 دقیقه]

08-01 معرفی ماژول [1 دقیقه]

08-02 در دسترس بودن بالا [2 دقیقه]

08-03 سیاستهای منابع [1 دقیقه]

08-04 مدیریت اسرار [2 دقیقه]

08-05 ذخیرهسازی در ابر [3 دقیقه]

08-06 شبکههای مجازی [3 دقیقه]

08-07 بازرسی و ادغام API [2 دقیقه]

08-08 Growth of Enterprise Cloud Application [1 دقیقه]

08-09 زنجیره کشتار سایبری در ابر [4 دقیقه]

08-10 محاسبه در ابر [4 دقیقه]

08-11 کارگزار امنیتی Cloud Access (CASB) [1 دقیقه]

08-12 امنیت برنامه [1 دقیقه]

08-13 دروازه وب امن نسل بعدی (NG-SWG) [1 دقیقه]

08-14 ملاحظات فایروال در یک محیط ابری [2 دقیقه]

08-15 مدلهای TCP IP و OSI [1 دقیقه]

08-16 لایه برنامه، لایه پروتکل، و حملات حجمی [2 دقیقه]

08-17 هزینه [1 دقیقه]

08-18 Cloud Native Controls در مقابل راهحلهای شخص ثالث [3 دقیقه]

09 اجرای کنترلهای مدیریت هویت و حساب [31 دقیقه]

09-01 بررسی ماژول [0 دقیقه]

09-02 ارائه دهنده هویت (IdP) [1 دقیقه]

09-03 مثال IdP [2 دقیقه]

09-04 گواهیها، نشانهها و کلیدهای SSH [1 دقیقه]

09-05 مشکلات گواهی [3 دقیقه]

09-06 کارتهای هوشمند [1 دقیقه]

09-07 حسابهای کاربری [1 دقیقه]

09-08 مدیریت حساب [2 دقیقه]

09-09 پیچیدگی رمز عبور [1 دقیقه]

09-10 تاریخچه رمز عبور [2 دقیقه]

09-11 استفاده مجدد از رمز عبور [1 دقیقه]

09-12 محدودیت زمانی در روز [1 دقیقه]

09-13 بهترین روشهای دسترسی کاربر [2 دقیقه]

09-14 ممیزی و بازبینی مجوزها [1 دقیقه]

09-15 صدور گواهینامه مجدد [2 دقیقه]

09-16 خط مشی گروه [2 دقیقه]

09-17 انقضا [2 دقیقه]

09-18 بازیابی [2 دقیقه]

09-19 سفر غیرممکن ورود خطرناک [2 دقیقه]

09-20 قفل کردن [1 دقیقه]

09-21 غیرفعال کردن [1 دقیقه]

09-22 بررسی ماژول [0 دقیقه]

10 پیادهسازی راه حلهای احراز هویت و مجوز [38 دقیقه]

10-01 نمای کلی ماژول [1 دقیقه]

10-02 مدیریت احراز هویت [3 دقیقه]

10-03 پروتکل تأیید اعتبار قابل توسعه (EAP) [1 دقیقه]

10-04 پروتکل احراز هویت با دست دادن چالشی (CHAP) [1 دقیقه]

10-05 پروتکل احراز هویت رمز عبور (PAP) [1 دقیقه]

10-06 امنیت پورت و احراز هویت 802.1x [4 دقیقه]

10-07 RADIUS [3 دقیقه]

10-08 ورود به سیستم (SSO) [1 دقیقه]

10-09 SAML [2 دقیقه]

10-10 TACACS [1 دقیقه]

10-11 TACACS+ [2 دقیقه]

10-12 oAUTH [2 دقیقه]

10-13 OpenID و Shibboleth [1 دقیقه]

10-14 کربروس [4 دقیقه]

10-15 کنترل دسترسی مبتنی بر ویژگی (ABAC) [3 دقیقه]

10-16 کنترل دسترسی مبتنی بر قانون نقش (RBAC) [2 دقیقه]

10-17 روشهای کنترل دسترسی [1 دقیقه]

10-18 کنترل دسترسی اجباری (MAC) [1 دقیقه]

10-19 کنترل دسترسی اختیاری (DAC) [1 دقیقه]

10-20 دسترسی مشروط [1 دقیقه]

10-21 حسابهای دارای امتیاز [1 دقیقه]

10-22 مجوزهای سیستم فایل [1 دقیقه]

11 پیادهسازی زیرساخت کلید عمومی [29 دقیقه]

11-01 نمای کلی ماژول [1 دقیقه]

11-02 مقامات صدور گواهی و گواهیهای دیجیتال [1 دقیقه]

11-03 مرجع صدور گواهی [2 دقیقه]

11-04 CRL [1 دقیقه]

11-05 OCSP [2 دقیقه]

11-06 استانداردهای CSR و PKCS [1 دقیقه]

11-07 PKI [4 دقیقه]

11-08 کلید عمومی [1 دقیقه]

11-09 کلید خصوصی [1 دقیقه]

11-10 شناسههای شی (OID) [2 دقیقه]

11-11 انواع گواهینامهها [5 دقیقه]

11-12 فرمتهای گواهی [1 دقیقه]

11-13 آنلاین در مقابل مرجع صدور گواهی آفلاین (CA) [2 دقیقه]

11-14 منگنه کردن و سنجاق کردن [1 دقیقه]

11-15 مدلهای اعتماد [2 دقیقه]

11-16 ذخیره کلید [1 دقیقه]

11-17 زنجیربندی گواهی [1 دقیقه]

کریستوفر ریس

Christopher Rees

کریستوفر ریس

کریس یک فناوری اطلاعات حرفه ای، مربی، مدیر و مادام العمر شاگرد است. او متاهل و دارای 3 فرزند زیبا و علاقه مند به هنرهای رزمی، ورزش، گذراندن وقت با خانواده و دوستان و خلاقیت در هر زمان ممکن است. او در طی 10 سال گذشته تعدادی دوره آموزشی برای صدور گواهینامه فناوری اطلاعات ایجاد کرده است و واقعا از کمک به افراد برای پیشرفت شغل خود از طریق آموزش و توسعه شخصی لذت میبرد.

فارسی کلاس (1403-1402)

فارسی کلاس (1403-1402)