این دوره به شما اصول و مفاهیم کلیدی پیرامون معماری و طراحی امنیتی و نحوه پیادهسازی و استفاده سازمان شما از ابزارها و فناوریهای مختلف برای ایمنسازی محیط را میآموزد.

آنچه خواهید آموخت:

در این دوره آموزشی با ابزارها و فناوریهای مورد استفاده برای ایمنسازی محیط آشنا خواهید شد. ابتدا روشهای مختلفی را برای اطمینان از ایمن بودن دادهها، ردیابی تغییرات و به حداقل رساندن اختلالات یاد خواهید گرفت. در مرحله بعد، خواهید آموخت که چگونه مجازیسازی و محاسبات ابری میتوانند به طور ایمن برای افزایش بهره وری و امنیت استفاده شوند. سپس، در مورد اتوماسیون، انعطاف پذیری و شکست برای تقویت وضعیت امنیتی شرکت خود خواهید آموخت. در نهایت، شما به اصول مفاهیم رمزنگاری شیرجه خواهید زد تا اطمینان حاصل کنید که دادهها در حالت استراحت، حمل و نقل و در حال استفاده ایمن هستند. هنگامی که این دورهها را به پایان رساندید، دانش لازم برای گذراندن بخش معماری و طراحی +Security را به همراه مهارتهای مورد نیاز برای کمک به اطمینان از ایمن بودن دادهها و داراییهای مهم شرکت شما در برابر حملات داخلی و خارجی خواهید داشت.

نمونه ویدیوی آموزشی ( زیرنویسها جدا از ویدیو است و میتوانید آنرا نمایش ندهید ) :

[ENGLISH]

01 Course Overview [2mins]

01-01 Course Overview [2mins]

02 Understanding Security Concepts in an Enterprise Environment [46mins]

02-01 Module Intro [2mins]

02-02 Configuration Management [4mins]

02-03 Diagrams [1mins]

02-04 Baseline Configuration [2mins]

02-05 IP Address Schema [2mins]

02-06 Data Sovereignty [1mins]

02-07 Data Loss Prevention (DLP) [2mins]

02-08 Types of Data to Secure [1mins]

02-09 Data Masking [4mins]

02-10 Tokenization [2mins]

02-11 Digital Rights Management (DRM) [1mins]

02-12 Hardware Based Encryption (TPM and HSM) [1mins]

02-13 Geographical Considerations [2mins]

02-14 Cloud Access Security Broker (CASB) [1mins]

02-15 Security-as-a-Service (SECaaS) [1mins]

02-16 Differences between CASB and SECaaS [1mins]

02-17 Recovery [2mins]

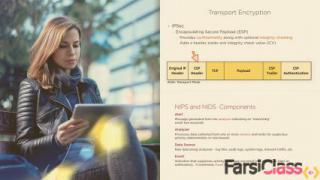

02-18 Secure Protocols and SSL TLS Inspection [2mins]

02-19 Hashing [2mins]

02-20 API Considerations and API Gateways [2mins]

02-21 Recovery Site Options (Cold, Warm, Hot, and Cloud-based Sites) [3mins]

02-22 Disaster Area Example [2mins]

02-23 Honeypots and Honeyfiles [1mins]

02-24 Honeynets [1mins]

02-25 Fake Telemetry [1mins]

02-26 DNS Sinkhole [2mins]

03 Understanding Virtualization and Cloud Computing [54mins]

03-01 Module Intro [1mins]

03-02 Cloud Storage [2mins]

03-03 Cloud Computing [2mins]

03-04 "-X"- as a Service [1mins]

03-05 Infrastructure as a Service (IaaS) [2mins]

03-06 IaaS and Automation [2mins]

03-07 Platform as a Service (PaaS) [2mins]

03-08 Software as a Service (SaaS) [1mins]

03-09 IaaS, PaaS, and SaaS Differentiators [1mins]

03-10 Types of Clouds [1mins]

03-11 Managed Service Providers (MSP) [4mins]

03-12 Fog Computing [3mins]

03-13 Edge Computing [1mins]

03-14 VDI [4mins]

03-15 Virtualization [4mins]

03-16 Containers [6mins]

03-17 Microservices and APIs [4mins]

03-18 Infrastructure as Code (IAC) [1mins]

03-19 Software Defined Networking (SDN) [1mins]

03-20 Software Defined Visibility (SDV) [1mins]

03-21 Serverless Architecture [2mins]

03-22 IaaS, PaaS, FaaS, and SaaS Differentiators [1mins]

03-23 Service Integrations and Resource Policies [2mins]

03-24 Transit Gateway [1mins]

03-25 VM Sprawl Avoidance [2mins]

03-26 VM Escape [1mins]

03-27 Module Review [1mins]

04 Implementing Secure Application Development, Deployment, and Automation [33mins]

04-01 Module Intro [1mins]

04-02 Environments (Dev, Test, Staging, and Production) [4mins]

04-03 Environment Example [2mins]

04-04 Provisioning and Deprovisioning [2mins]

04-05 Integrity Measurement [2mins]

04-06 Static Code Analysis [2mins]

04-07 Secure Coding Techniques [6mins]

04-08 Security Automation [2mins]

04-09 Continuous Monitoring and Validation [1mins]

04-10 Continuous Integration [2mins]

04-11 Continuous Delivery and Continuous Development [2mins]

04-12 OWASP [1mins]

04-13 Software Diversity, Compiler, and Binary [2mins]

04-14 Elasticity and Scalability [1mins]

04-15 Version Control [3mins]

05 Understanding Authentication and Authorizations Methods [35mins]

05-01 Module Intro [1mins]

05-02 Directory Services [2mins]

05-03 Usernames [1mins]

05-04 Federation [1mins]

05-05 Transitive Trust Authentication [1mins]

05-06 Attestation [1mins]

05-07 Time-Based One-Time Password (TOTP) [2mins]

05-08 HMAC-Based One-Time Password (HOTP) [1mins]

05-09 SMS Authentication [1mins]

05-10 Tokens [1mins]

05-11 Static Codes [1mins]

05-12 Authentication Applications [1mins]

05-13 Push Notifications [1mins]

05-14 Smart Cards [1mins]

05-15 Proximity Cards [1mins]

05-16 Personal Identification Verification Card (PIV) [1mins]

05-17 Common Access Card [1mins]

05-18 Biometric Factors [1mins]

05-19 Facial Recognition [2mins]

05-20 Vein and Gait Analysis [2mins]

05-21 Efficacy Rates [1mins]

05-22 Identification vs. Authentication vs. Authorization [1mins]

05-23 Multifactor Authentication [1mins]

05-24 Authentication Factors [2mins]

05-25 Authorization [1mins]

05-26 Authentication Factors [1mins]

05-27 Authentication, Authorization, and Accounting (AAA) [1mins]

05-28 On-prem vs. Cloud Requirements [3mins]

06 Implementing Cybersecurity Resilience [37mins]

06-01 Module Intro [2mins]

06-02 Geographically Disperse [1mins]

06-03 Geographical Dispersal of Assets [1mins]

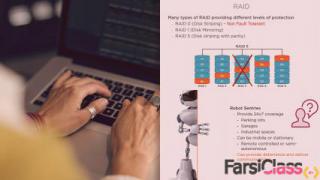

06-04 RAID [3mins]

06-05 Multipath [2mins]

06-06 Load Balancer [1mins]

06-07 Power Resiliency [2mins]

06-08 Replication [2mins]

06-09 On-prem vs. Cloud [2mins]

06-10 Backup Plans Policies [1mins]

06-11 Backup Execution Frequency [1mins]

06-12 Backup Types [3mins]

06-13 Backup Environments [1mins]

06-14 Online vs. Offline Backups [1mins]

06-15 Backups - Distance Considerations [2mins]

06-16 Non-persistence, Snapshots, and Live Boot Media [2mins]

06-17 High Availability [2mins]

06-18 Redundancy [2mins]

06-19 Fault Tolerant Hardware [1mins]

06-20 Technology and Vendor Diversity [2mins]

06-21 Crypto and Control Diversity [3mins]

07 Recognizing Security Implications of Embedded and Specialized Systems [36mins]

07-01 Module Intro [1mins]

07-02 Module Goal [1mins]

07-03 Embedded Systems [1mins]

07-04 Embedded Systems Examples [2mins]

07-05 SCADA ICS [4mins]

07-06 SCADA Security Concerns [3mins]

07-07 Smart Devices IoT [2mins]

07-08 Smart Devices IoT Weak Defaults [1mins]

07-09 Special Purpose Devices [1mins]

07-10 Vehicles [1mins]

07-11 Voice over IP (VoIP) [2mins]

07-12 HVAC [2mins]

07-13 Aircraft UAV [2mins]

07-14 Printers MFDs [2mins]

07-15 Real Time Operating Systems (RTOS) [1mins]

07-16 Surveillance Systems [2mins]

07-17 System on a Chip (SoC) [1mins]

07-18 5G Networks and Security Concerns [2mins]

07-19 Narrow-band and Baseband Radio [1mins]

07-20 Zigbee [2mins]

07-21 Constraints [2mins]

08 Understanding the Importance of Physical Security Controls [51mins]

08-01 Module Intro [1mins]

08-02 Barricades [1mins]

08-03 Mantraps [1mins]

08-04 Badges [2mins]

08-05 Alarms [2mins]

08-06 Lighting and Signs [2mins]

08-07 Cameras and Video Surveillance [2mins]

08-08 Guards [1mins]

08-09 Robot Sentries [1mins]

08-10 Reception [1mins]

08-11 Two Person Integrity (TPI) Control [1mins]

08-12 Hardware Locks [1mins]

08-13 Biometrics [1mins]

08-14 Cable Locks, Safes, and Locking Cabinets [1mins]

08-15 USB Data Blocker [1mins]

08-16 Fencing [1mins]

08-17 Fire Suppression [3mins]

08-18 Motion Detection Infrared [1mins]

08-19 Proximity Readers [1mins]

08-20 Drones UAV [1mins]

08-21 Logs [1mins]

08-22 Air Gaps [3mins]

08-23 Demilitarized Zone (DMZ) [4mins]

08-24 Protected Distribution System (PDS) [4mins]

08-25 Hot and Cold Aisles [3mins]

08-26 Non-Digital and Digital Data Destruction [1mins]

08-27 Shredding [1mins]

08-28 Pulping and Pulverizing [1mins]

08-29 Deguassing [2mins]

08-30 Purging [1mins]

08-31 Wiping [3mins]

08-32 Module Review [1mins]

09 Understanding the Basics of Cryptographic Concepts [55mins]

09-01 Module Intro [1mins]

09-02 Why You Should Care [1mins]

09-03 Cryptographic Terminology and History [4mins]

09-04 Vigenere Table [3mins]

09-05 Digital Signatures [1mins]

09-06 Key Stretching [3mins]

09-07 Hashing [2mins]

09-08 In-band vs. Out-of-band Key Exchange [1mins]

09-09 Elliptic Curve Cryptography (ECC) [1mins]

09-10 Perfect Forward Secrecy [1mins]

09-11 Quantum Communications [3mins]

09-12 Quantum Computing [1mins]

09-13 Post Quantum [1mins]

09-14 Ephemeral Key [1mins]

09-15 Cipher Modes [1mins]

09-16 XOR Function [1mins]

09-17 Cryptographic Methods and Design [4mins]

09-18 Blockchain [4mins]

09-19 Fundamental Differences and Encryption Methods [2mins]

09-20 Session Keys [1mins]

09-21 Asymmetric Encryption [3mins]

09-22 Lightweight Encryption [1mins]

09-23 Steganography [2mins]

09-24 Homomorphic Encryption [2mins]

09-25 Common Use Cases [4mins]

09-26 Cipher Suites [2mins]

09-27 Limitations [2mins]

09-28 Random and Pseudorandom Number Generators (PRNG) [1mins]

09-29 Quantum Random Number Generators (QRNG) [1mins]

[فارسی]

01 بررسی اجمالی دوره [2 دقیقه]

01-01 بررسی اجمالی دوره [2 دقیقه]

02 درک مفاهیم امنیتی در یک محیط سازمانی [46 دقیقه]

02-01 معرفی ماژول [2 دقیقه]

02-02 مدیریت پیکربندی [4 دقیقه]

02-03 نمودارها [1 دقیقه]

02-04 پیکربندی خط پایه [2 دقیقه]

02-05 طرحواره آدرس IP [2 دقیقه]

02-06 حاکمیت داده [1 دقیقه]

02-07 پیشگیری از از دست دادن داده (DLP) [2 دقیقه]

02-08 انواع داده برای ایمن کردن [1 دقیقه]

02-09 پوشش داده [4 دقیقه]

02-10 رمزگذاری [2 دقیقه]

02-11 مدیریت حقوق دیجیتال (DRM) [1 دقیقه]

02-12 رمزگذاری مبتنی بر سختافزار (TPM و HSM) [1 دقیقه]

02-13 ملاحظات جغرافیایی [2 دقیقه]

02-14 کارگزار امنیتی Cloud Access (CASB) [1 دقیقه]

02-15 امنیت به عنوان یک سرویس (SECaaS) [1 دقیقه]

02-16 تفاوت بین CASB و SECaaS [1 دقیقه]

02-17 بازیابی [2 دقیقه]

02-18 پروتکلهای امن و بازرسی SSL TLS [2 دقیقه]

02-19 هش کردن [2 دقیقه]

02-20 ملاحظات API و دروازههای API [2 دقیقه]

02-21 گزینههای سایت بازیابی (سایتهای سرد، گرم، داغ و مبتنی بر ابر) [3 دقیقه]

02-22 مثال منطقه فاجعه [2 دقیقه]

02-23 Honeypot و HoneyFiles [1 دقیقه]

02-24 Honeynets [1 دقیقه]

02-25 تله متری جعلی [1 دقیقه]

02-26 DNS Sinkhole [2 دقیقه]

03 درک مجازیسازی و رایانش ابری [54 دقیقه]

03-01 معرفی ماژول [1 دقیقه]

03-02 فضای ذخیرهسازی ابری [2 دقیقه]

03-03 رایانش ابری [2 دقیقه]

03-04 `X` به عنوان یک سرویس [1 دقیقه]

03-05 زیرساخت به عنوان یک سرویس (IaaS) [2 دقیقه]

03-06 IaaS و اتوماسیون [2 دقیقه]

03-07 پلتفرم به عنوان یک سرویس (PaaS) [2 دقیقه]

03-08 نرمافزار به عنوان سرویس (SaaS) [1 دقیقه]

03-09 متمایزکنندههای IaaS، PaaS و SaaS [1 دقیقه]

03-10 انواع ابرها [1 دقیقه]

03-11 ارائه دهندگان خدمات مدیریت شده (MSP) [4 دقیقه]

03-12 محاسبات مه [3 دقیقه]

03-13 محاسبات لبه [1 دقیقه]

03-14 VDI [4 دقیقه]

03-15 مجازیسازی [4 دقیقه]

03-16 ظروف [6 دقیقه]

03-17 میکروسرویسها و APIها [4 دقیقه]

03-18 زیرساخت به عنوان کد (IAC) [1 دقیقه]

03-19 شبکههای تعریف شده نرمافزار (SDN) [1 دقیقه]

03-20 قابلیت مشاهده تعریف شده نرمافزار (SDV) [1 دقیقه]

03-21 معماری بدون سرور [2 دقیقه]

03-22 متمایزکنندههای IaaS، PaaS، FaaS و SaaS [1 دقیقه]

03-23 یکپارچهسازی خدمات و سیاستهای منابع [2 دقیقه]

03-24 دروازه حمل و نقل [1 دقیقه]

03-25 VM Sprawl Avoidance [2 دقیقه]

03-26 VM Escape [1 دقیقه]

03-27 بررسی ماژول [1 دقیقه]

04 پیادهسازی توسعه، استقرار و اتوماسیون برنامه ایمن [33 دقیقه]

04-01 معرفی ماژول [1 دقیقه]

04-02 محیطها (توسعه، آزمایش، مرحلهبندی، و تولید) [4 دقیقه]

04-03 مثال محیطی [2 دقیقه]

04-04 تهیه و تجهیز [2 دقیقه]

04-05 اندازه گیری صداقت [2 دقیقه]

04-06 تجزیه و تحلیل کد استاتیک [2 دقیقه]

04-07 تکنیکهای کدگذاری امن [6 دقیقه]

04-08 اتوماسیون امنیتی [2 دقیقه]

04-09 نظارت مستمر و اعتبارسنجی [1 دقیقه]

04-10 ادغام پیوسته [2 دقیقه]

04-11 تحویل مستمر و توسعه مستمر [2 دقیقه]

04-12 OWASP [1 دقیقه]

04-13 تنوع نرم افزار، کامپایلر و باینری [2 دقیقه]

04-14 کشش و مقیاس پذیری [1 دقیقه]

04-15 کنترل نسخه [3 دقیقه]

05 آشنایی با روشهای احراز هویت و مجوزها [35 دقیقه]

05-01 معرفی ماژول [1 دقیقه]

05-02 خدمات فهرست [2 دقیقه]

05-03 نام کاربری [1 دقیقه]

05-04 فدراسیون [1 دقیقه]

05-05 اعتماد انتقالی احراز هویت [1 دقیقه]

05-06 تصدیق [1 دقیقه]

05-07 گذرواژه یکبار مصرف مبتنی بر زمان (TOTP) [2 دقیقه]

05-08 گذرواژه یکبار مصرف مبتنی بر HMAC (HOTP) [1 دقیقه]

05-09 احراز هویت پیامکی [1 دقیقه]

05-10 نشانهها [1 دقیقه]

05-11 کدهای استاتیک [1 دقیقه]

05-12 برنامههای احراز هویت [1 دقیقه]

05-13 اعلانهای فشاری [1 دقیقه]

05-14 کارتهای هوشمند [1 دقیقه]

05-15 کارتهای مجاورتی [1 دقیقه]

05-16 کارت تأیید هویت شخصی (PIV) [1 دقیقه]

05-17 کارت دسترسی مشترک [1 دقیقه]

05-18 عوامل بیومتریک [1 دقیقه]

05-19 تشخیص چهره [2 دقیقه]

05-20 تجزیه و تحلیل ورید و راه رفتن [2 دقیقه]

05-21 میزان اثربخشی [1 دقیقه]

05-22 شناسایی در مقابل احراز هویت در مقابل مجوز [1 دقیقه]

05-23 احراز هویت چند عاملی [1 دقیقه]

05-24 فاکتورهای احراز هویت [2 دقیقه]

05-25 مجوز [1 دقیقه]

05-26 فاکتورهای احراز هویت [1 دقیقه]

05-27 احراز هویت، مجوز، و حسابداری (AAA) [1 دقیقه]

05-28 الزامات On-prem در مقابل Cloud [3 دقیقه]

06 پیادهسازی انعطاف پذیری امنیت سایبری [37 دقیقه]

06-01 معرفی ماژول [2 دقیقه]

06-02 پراکندگی جغرافیایی [1 دقیقه]

06-03 پراکندگی جغرافیایی داراییها [1 دقیقه]

06-04 RAID [3 دقیقه]

06-05 چند مسیری [2 دقیقه]

06-06 متعادل کننده بار [1 دقیقه]

06-07 انعطاف پذیری قدرت [2 دقیقه]

06-08 تکرار [2 دقیقه]

06-09 On-prem در مقابل Cloud [2 دقیقه]

06-10 طرحها خطمشیهای پشتیبان [1 دقیقه]

06-11 اجرای پشتیبان فرکانس [1 دقیقه]

06-12 انواع پشتیبان [3 دقیقه]

06-13 محیطهای پشتیبان [1 دقیقه]

06-14 پشتیبانگیری آنلاین در مقابل آفلاین [1 دقیقه]

06-15 پشتیبان گیری - ملاحظات فاصله [2 دقیقه]

06-16 بدون ماندگاری، عکسهای فوری و رسانه بوت زنده [2 دقیقه]

06-17 در دسترس بودن بالا [2 دقیقه]

06-18 افزونگی [2 دقیقه]

06-19 سختافزار مقاوم در برابر خطا [1 دقیقه]

06-20 فناوری و تنوع فروشنده [2 دقیقه]

06-21 رمزگذاری و تنوع کنترل [3 دقیقه]

07 شناخت مفاهیم امنیتی سیستمهای تعبیه شده و تخصصی [36 دقیقه]

07-01 معرفی ماژول [1 دقیقه]

07-02 هدف ماژول [1 دقیقه]

07-03 سیستمهای جاسازی شده [1 دقیقه]

07-04 نمونههای سیستمهای جاسازی شده [2 دقیقه]

07-05 SCADA ICS [4 دقیقه]

07-06 نگرانیهای امنیتی اسکادا [3 دقیقه]

07-07 دستگاههای هوشمند اینترنت اشیا [2 دقیقه]

07-08 پیشفرضهای ضعیف دستگاههای هوشمند IoT [1 دقیقه]

07-09 دستگاههای هدف ویژه [1 دقیقه]

07-10 وسایل نقلیه [1 دقیقه]

07-11 صدا از طریق IP (VoIP) [2 دقیقه]

07-12 تهویه مطبوع [2 دقیقه]

07-13 هواپیما پهپاد [2 دقیقه]

07-14 چاپگر MFD [2 دقیقه]

07-15 سیستمهای عامل بلادرنگ (RTOS) [1 دقیقه]

07-16 سیستمهای نظارتی [2 دقیقه]

07-17 سیستم روی تراشه (SoC) [1 دقیقه]

07-18 شبکههای 5G و نگرانیهای امنیتی [2 دقیقه]

07-19 رادیو با باند باریک و پایه [1 دقیقه]

07-20 زیگبی [2 دقیقه]

07-21 محدودیتها [2 دقیقه]

08 درک اهمیت کنترلهای امنیتی فیزیکی [51 دقیقه]

08-01 معرفی ماژول [1 دقیقه]

08-02 موانع [1 دقیقه]

08-03 منتراپ [1 دقیقه]

08-04 نشانها [2 دقیقه]

08-05 زنگ هشدار [2 دقیقه]

08-06 نور و علائم [2 دقیقه]

08-07 دوربینها و نظارت تصویری [2 دقیقه]

08-08 نگهبانان [1 دقیقه]

08-09 ربات سنتری [1 دقیقه]

08-10 پذیرش [1 دقیقه]

08-11 صداقت دو نفره (TPI) کنترل [1 دقیقه]

08-12 قفلهای سختافزاری [1 دقیقه]

08-13 بیومتریک [1 دقیقه]

08-14 قفل کابل، گاوصندوق، و کابینت قفل [1 دقیقه]

08-15 مسدود کننده داده USB [1 دقیقه]

08-16 شمشیربازی [1 دقیقه]

08-17 اطفاء حریق [3 دقیقه]

08-18 تشخیص حرکت مادون قرمز [1 دقیقه]

08-19 خوانندگان مجاورت [1 دقیقه]

08-20 پهپاد پهپاد [1 دقیقه]

08-21 گزارشها [1 دقیقه]

08-22 فاصله هوایی [3 دقیقه]

08-23 منطقه غیرنظامی (DMZ) [4 دقیقه]

08-24 سیستم توزیع محافظت شده (PDS) [4 دقیقه]

08-25 راهروهای سرد و گرم [3 دقیقه]

08-26 تخریب دادههای غیر دیجیتال و دیجیتال [1 دقیقه]

08-27 خرد کردن [1 دقیقه]

08-28 خمیر کردن و پودر کردن [1 دقیقه]

08-29 نفس زدایی [2 دقیقه]

08-30 پاکسازی [1 دقیقه]

08-31 پاک کردن [3 دقیقه]

08-32 بررسی ماژول [1 دقیقه]

09 درک مبانی مفاهیم رمزنگاری [55 دقیقه]

09-01 معرفی ماژول [1 دقیقه]

09-02 چرا باید مراقب باشید [1 دقیقه]

09-03 اصطلاحات و تاریخچه رمزنگاری [4 دقیقه]

09-04 میز ویژنر [3 دقیقه]

09-05 امضاهای دیجیتال [1 دقیقه]

09-06 کشش کلید [3 دقیقه]

09-07 هش کردن [2 دقیقه]

09-08 تعویض کلید درون باند در مقابل خارج از باند [1 دقیقه]

09-09 رمزنگاری منحنی بیضی (ECC) [1 دقیقه]

09-10 رازداری کامل به جلو [1 دقیقه]

09-11 ارتباطات کوانتومی [3 دقیقه]

09-12 محاسبات کوانتومی [1 دقیقه]

09-13 پست کوانتومی [1 دقیقه]

09-14 کلید زودگذر [1 دقیقه]

09-15 حالتهای رمز [1 دقیقه]

09-16 عملکرد XOR [1 دقیقه]

09-17 روشها و طراحی رمزنگاری [4 دقیقه]

09-18 بلاک چین [4 دقیقه]

09-19 تفاوتهای اساسی و روشهای رمزگذاری [2 دقیقه]

09-20 کلیدهای جلسه [1 دقیقه]

09-21 رمزگذاری نامتقارن [3 دقیقه]

09-22 رمزگذاری سبک [1 دقیقه]

09-23 استگانوگرافی [2 دقیقه]

09-24 رمزگذاری هممورفیک [2 دقیقه]

09-25 موارد استفاده رایج [4 دقیقه]

09-26 Cipher Suites [2 دقیقه]

09-27 محدودیتها [2 دقیقه]

09-28 مولد اعداد تصادفی و شبه تصادفی (PRNG) [1 دقیقه]

09-29 مولد اعداد تصادفی کوانتومی (QRNG) [1 دقیقه]

کریستوفر ریس

Christopher Rees

کریستوفر ریس

کریس یک فناوری اطلاعات حرفه ای، مربی، مدیر و مادام العمر شاگرد است. او متاهل و دارای 3 فرزند زیبا و علاقه مند به هنرهای رزمی، ورزش، گذراندن وقت با خانواده و دوستان و خلاقیت در هر زمان ممکن است. او در طی 10 سال گذشته تعدادی دوره آموزشی برای صدور گواهینامه فناوری اطلاعات ایجاد کرده است و واقعا از کمک به افراد برای پیشرفت شغل خود از طریق آموزش و توسعه شخصی لذت میبرد.

فارسی کلاس (1403-1402)

فارسی کلاس (1403-1402)